過去數年間,車用電子元件的數量以增速度成長。汽車配備車用網路,與更多系統連接,如多媒體系統、ADAS 車用網路所有裝置都需要透過外接裝置 提供服務因此網路基礎架構因此需要受到保護。

乙太網路是近年來最受歡迎、最可靠的網路技術。高頻寬、高性價比、遠距離的應用和的高安全性,車用網路的應用。加密可以確保只有獲得授權的人能存取802.11AE MAC Security(MACSec)標準使用802.1x進行安全金鑰交換,為乙太網路提供MAC等級的加密與訊息驗證。由於此標準需要硬體支援,進而導致成本和耗電量增加

( 作者:Ben Gale;出處:https://www.21ic.com/app/auto/201508/639306.htm)

雖然乙太網路是歷史悠久的資訊科技(IT)網路技術,但在互聯網應用仍在成長階段。讓汽車廠商獲得保護網路基礎架構的必備工具

MACSec技術

MACSec(Media Access Control Security)。MACSec可為用戶提供安全的MAC層數據發送和接收服務,包括數據加解密、數據frame 完整性檢查、數據源校驗

· IEEE802.1AE-2006 定義 數據封裝、加密和認證格式;

· 802.1X-2010中的MKA(MACSec Key Agreement)定義了密鑰管理協議,它是對原有802.1X協議。使用MKA協議協商生成的密鑰對已認證的用戶數據進行加密與檢查

2.1.1. MACSec基本概念· CA(Secure Connectivity Association)是兩個或兩個以上使用相同密鑰及密鑰算法套件的成員集合。CA參與者密鑰稱為CAK(secure Connectivity Association Key)。

CAK可在802.1X認證過程中下發。CAK不直接用於數據報文的加密。CAK分為兩種類型

一種是由兩個成員組成CA,它們所擁有的CAK 稱為 Pairwise CAK

另一種是由三個或三個以上成員組成CA,

· SA(Secure Association)是CA 參與者之間用於建立安全通道的安全參數,包括對數據進行加密算法、進行完整性檢查。一個安全通道中包含多個SA,每一個SA擁有一個密鑰,密鑰稱為SAK(Secure Association Key)。

· MACSec的三個主要功能:

1. 數據加解密: 使能了MACSec功能且啟動了MACSec保護的埠發送數據,會對發文進行加密;使能了MACSec功能的埠收到經過MACSec封裝的數據幀時,會對它進行解密。加解密所使用的密鑰是通過MKA協議協商而來的。

2.完整性檢查: MACSec封裝的數據包會使用CAK 密鑰進行ICV計算,設備收到MACSec報文時,同樣使用MKA協商出的密鑰進行檢驗值計算,將計算結果與攜帶的ICV進行比較

3.重播保護機制: MACSec封裝的數據包在網絡中傳輸時,MACSec重播機制允許數據幀有一定的亂序,這些亂序的數據包序號在用戶指定的範圍內可以被合法接收,超過範圍的報文將被丟棄。

( 作者:Ben Gale;出處:https://www.21ic.com/app/auto/201508/639306.htm)

MACSec協議機制

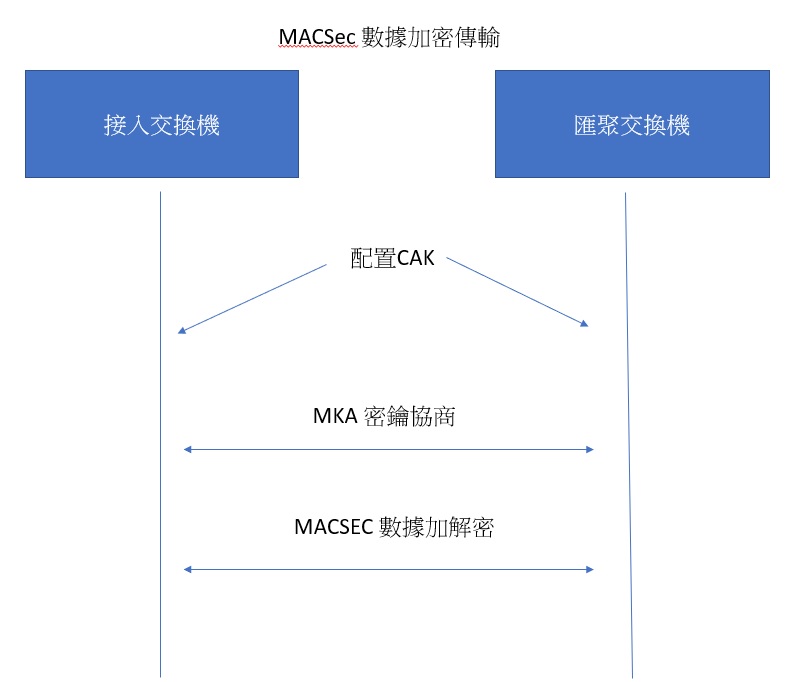

如下圖,MACSec運行機制。主要分為三個階段:

· CAK獲取: 802.1X 認證過程中生成的CAK

· MKA密鑰協商:設備使用MKA 協議向對方通告自身能力和建立會話所需的各種參數,並選出一個Key Server,Key Server決定加密方案

· MACSec數據加解密:根據SAK對數據報文進行加解密,實現加密通信

面向設備的MACSec運行機制

2.1.3. MACSec典型組網模式

MACSec常用的組網模式主要有兩種 :面向主機模式、面向設備模式。

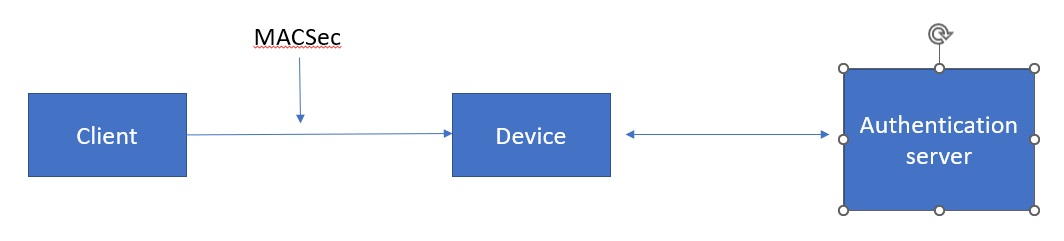

1. 面向主機模式

如下圖所示,面向主機模式用於保護客戶端主機和接入設備之間數據包的安全傳輸。

面向主機的MACSec模式

2.面向設備模式

面向設備模式用於兩台設備間的數據傳輸.兩台設備可通過命令行配置CAK密鑰進行MACSec密鑰協商和報文加解密處理,不需要認證伺服器。